eNSP网络毕业设计—基于策略路由的购物中心网络设计与研究

使用网络平台做自由设计师,接设计任务 #生活技巧# #生活小窍门# #个人理财小建议# #网络兼职赚钱#

专注网络工程毕业设计、开题报告、任务书、期末大作业报告、技术指导答疑。感兴趣的同学可点击底部作者名片了解

目录

摘要

1 引言

1.1研究背景

1.2研究意义

1.3国内外应用现状

1.4研究目标

2 需求分析

2.1网络现状分析

2.2业务需求分析

2.3应用需求分析

2.3.1应用类型

2.3.2应用访问分析

2.4拓扑结构分析

3 购物中心逻辑网络设计

3.1逻辑网络整体设计

5 网络设计实现

5.1网络实现概述

5.2网络基础配置

5.2.1接入层交换机配置

5.2.2汇聚交换机配置

5.2.3核心交换机配置

5.3 MSTP与VRRP配置

5.4 OSPF配置

5.5无线接入器配置

5.6防火墙配置

5.7 DHCP配置

5.8 策略路由配置

摘要

购物中心网络设计项目旨在建立一个功能完善、安全可靠的网络基础设施,以满足购物中心日常运营和用户需求。项目的目标是实现全面覆盖的有线和无线网络,支持大量用户同时访问,提供高速稳定的数据传输服务。主要功能需求包括网络连接稳定性、高带宽容量、多种业务支持、安全可靠的访问控制和网络管理。预期的技术解决方案包括采用华为S系列交换机搭建有线网络,配合华为AC和AP系列设备构建无线网络,同时引入VLAN、MSTP等技术实现网络的灵活管理和优化。为确保网络的安全性,将采用防火墙等安全设备加强边界防护,并定期进行安全漏洞扫描和更新。另外,考虑到购物中心未来的扩展需求,网络设计还将重点考虑可扩展性,采用模块化设计和合理的网络规划,确保网络能够随着业务的增长而灵活扩展。

关键字:访问控制;安全可靠;灵活管理;边界防护;漏洞扫描

The shopping center network design project aims to establish a comprehensive and secure network infrastructure to meet the daily operations and user needs of the shopping center. The project aims to achieve full coverage of wired and wireless networks, supporting a large number of users accessing simultaneously, and providing high-speed and stable data transmission services. Key functional requirements include network connectivity stability, high bandwidth capacity, support for multiple business services, secure and reliable access control, and network management. The expected technical solution includes using Huawei S-series switches to build the wired network, complemented by Huawei AC and AP series devices for the wireless network, along with VLAN, MSTP, and other technologies for flexible network management and optimization. To ensure network security, security devices such as firewalls will be used to enhance perimeter protection, with regular security vulnerability scans and updates. Additionally, considering the future expansion needs of the shopping center, the network design will prioritize scalability, adopting modular design and rational network planning to ensure the network can flexibly expand with business growth.

Keywords: access control, secure and reliable, flexible management, perimeter protection, vulnerability scans

1 引言

1.1研究背景

当前购物中心的网络研究背景可以追溯到数字化和信息化时代的兴起。随着人们生活水平的提高和科技的进步,购物中心逐渐从传统的商品交易场所发展成为集购物、休闲、娱乐等多功能于一体的综合性场所。网络技术在购物中心中的应用起源于早期的数据传输和信息发布,用于实现商家之间的信息交流和对顾客的服务。随着互联网的普及和移动设备的普及,购物中心的网络需求也日益增加,从简单的信息发布逐渐扩展到在线购物、移动支付、导航服务等多种功能。[1]目前,购物中心网络的发展趋势主要体现在以下几个方面:一是智能化和数字化程度的提升,包括智能化的安防监控、智能导航系统、智能停车管理等;二是移动化服务的发展,如通过手机App提供的优惠券、推送广告等服务;三是数据分析和营销的深度整合,通过大数据分析来了解顾客行为和偏好,实现精准营销和服务个性化;四是网络安全和隐私保护的重视,加强网络安全防护,保护顾客的个人信息和交易安全。这些趋势表明,购物中心网络的发展已经从单一的信息传递向智能化、个性化和安全化方向转变。

1.2研究意义

在当前技术与市场环境下,进行购物中心网络架构规划研究至关重要。随着信息技术的不断发展,购物中心已经从传统的商业场所转变为集购物、娱乐、社交等多功能于一体的综合体。在这样的背景下,建立高效、稳定、安全的网络架构成为了提升顾客体验、增强运营效率以及促进商业增长的关键。良好的网络架构能够支持购物中心提供更加智能化、个性化的服务,如无线网络覆盖、智能导航、移动支付等,提升顾客体验,增强顾客满意度,从而增加顾客忠诚度和消费额。此外,高效的网络架构还能够提高运营效率,包括数据管理、物流配送、人员调度等方面,降低成本,提高工作效率,增强购物中心的竞争力。[2]在实施过程中可能遇到的挑战包括技术更新换代快、安全风险增加、成本控制等问题。解决方案可以通过定期更新技术设备、加强网络安全防护、合理规划投入成本等途径来应对挑战,确保网络架构规划的顺利实施和运营。

1.3国内外应用现状

在国内,购物中心网络正经历着快速变革。随着信息技术和移动互联网的普及,中国购物中心正在从传统的租赁模式转向智慧商业的运营模式。这涉及到物联网技术的广泛应用,比如通过智能感应器、Beacon 设备进行顾客行为追踪,以及使用大数据分析来优化租户布局和营销策略。同时,许多购物中心引入了人脸识别、AR/VR 导购等先进技术以提升顾客体验[3]。此外,为了应对线上购物的冲击,很多购物中心采用了线上线下融合的解决方案,比如建立自己的电商平台或在微信、支付宝等社交平台上开设小程序商城,实现商品在线展示和销售。

在国际上,发达国家的购物中心较早地采纳了智能化技术,如美国的购物中心广泛运用CRM系统管理顾客关系,利用位置服务和移动应用程序提供个性化的购物体验。欧洲一些国家的购物中心则在建筑设计中融入了绿色技术和可持续理念,并通过安装太阳能板、使用节能设备等方式减少能耗。而在新兴市场,购物中心网络架构正处于快速发展阶段,它们倾向于采用最新的建筑技术和材料,以及引入创新的支付系统,如在东南亚地区流行的移动支付解决方案。全球范围内,随着5G通信技术的推广和应用,购物中心的网络架构预计将变得更加高效和互联,为顾客提供无缝、沉浸式的购物体验。

1.4研究目标

研究购物中心研究目标主要包括以下几个方面。首先,要解决购物中心网络覆盖范围广、用户密度大的问题,确保网络连接的稳定性和性能。其次,需要优化网络设计,提升用户体验,包括提高网络速度、减少网络延迟和提高网络安全性。另外,研究还旨在探索新的网络技术和解决方案,以满足购物中心不断增长的网络需求,提升商场管理效率和运营效益。预期的成果包括建立高效、稳定和安全的有线和无线网络架构,提供优质的网络服务和体验,同时为购物中心的数字化转型和智能化建设提供支持。[4]这些研究成果可以应用于购物中心的智能导购系统、虚拟现实体验、智能支付等应用,提升购物中心的竞争力和吸引力,提高顾客满意度,促进商业增长。

2 需求分析

2.1网络现状分析

当前购物中心的网络现状呈现出以下特点:首先,无线网络覆盖范围广泛,覆盖了整个购物中心的各个区域,包括商店、走廊、餐厅等区域,但在部分角落可能存在信号覆盖不足的情况。其次,连接稳定性相对较好,但在高峰时段或人流密集区域,网络可能会出现拥堵和信号干扰的问题。再者,带宽容量一般能够满足普通用户的需求,但在特殊活动或促销期间,网络带宽可能会受到限制。用户接入方式主要包括Wi-Fi连接和有线连接两种方式,但大多数用户更倾向于使用Wi-Fi连接。[5]网络安全性方面,存在一定的隐患,如公共Wi-Fi网络可能存在安全风险,用户数据可能受到未经授权访问的威胁。顾客和商家的使用体验整体较好,但在网络速度慢、连接不稳定等问题时会影响用户的购物体验。

在网络建设和管理方面存在一些问题,主要包括网络覆盖不均匀、连接不稳定、安全性不足以及管理不规范等。针对这些问题,可以提出以下改进建议:首先,优化无线网络覆盖,加强对边缘区域和高密度区域的信号覆盖;其次,增加网络带宽和优化网络结构,以应对高峰时段的网络流量;同时,加强网络安全防护,采用加密技术和身份验证机制保护用户数据安全;最后,建立完善的网络管理体系,包括定期检查和维护网络设备,提供24小时网络技术支持,及时处理网络故障和安全事件,以提升网络运行效率和服务质量。通过这些改进措施,可以进一步提升购物中心网络的稳定性、安全性和用户体验,满足顾客和商家的需求,促进购物中心的业务发展。

2.2业务需求分析

在购物中心中,有线网络和无线网络的业务需求分析如下:

网络速度和覆盖区域: 购物中心需要提供高速稳定的网络连接,以满足顾客和商家的需求。无线网络需要覆盖购物中心的各个区域,包括商店、走廊、餐厅等公共区域,以及停车场等室外区域。

安全性和稳定性: 网络安全性是购物中心网络的重要考量因素,需要采取有效的安全措施,防止未经授权访问和数据泄露。同时,网络稳定性也至关重要,以确保顾客和商家能够稳定地访问网络服务。

扩展性: 购物中心网络需要具有良好的扩展性,能够随着购物中心业务的发展和用户数量的增加而扩展。网络架构应设计灵活,方便后续的扩展和升级。

顾客使用体验: 顾客使用网络的体验对于购物中心的吸引力和竞争力至关重要。因此,网络登录方式应简便易行,例如提供免费的Wi-Fi接入点,减少登录流程的繁琐性,提高用户体验。

店铺和设施对网络的需求: 各个商铺和设施可能对网络有不同的需求,例如收银系统需要稳定快速的网络连接以进行交易处理,监控系统需要高带宽和稳定性的网络连接以传输视频数据,智能导航系统需要低延迟的网络连接以实时更新地图数据。

2.3应用需求分析

2.3.1应用类型

无线网络应用类型需求:

无线网络在购物中心中具有以下优势和适用场景:

移动体验提升: 无线网络能够为顾客提供便捷的移动上网体验,他们可以通过智能手机或平板电脑连接网络,随时查找商品信息、获取促销信息,提升购物体验和便利性。

智能导航和推广: 基于无线网络的定位功能,购物中心可以为顾客提供智能导航服务,帮助他们快速找到目标店铺或产品,同时通过Wi-Fi定位推送个性化的促销信息和优惠券,提升销售转化率[6]。

移动支付支持: 无线网络支持移动支付应用,如支付宝、微信支付等,顾客可以通过手机进行支付,提高结账效率和便利性。

商家营销活动: 商家可以通过无线网络开展各种营销活动,如发送优惠券、推送促销信息等,吸引顾客进店消费,增加销售额。

有线网络应用类型需求:

有线网络在购物中心中也具有重要作用,具体表现在以下方面:

稳定高速的数据传输: 有线网络通常具有更高的带宽和更稳定的连接,适用于支持商家的各种业务应用,如收银系统、监控系统等,确保数据传输的稳定性和实时性。

视频监控和安防系统: 有线网络能够提供高质量的视频传输,适用于购物中心的监控系统,监控店铺、走廊、停车场等各个区域,确保购物中心的安全。

后台管理和数据存储: 有线网络连接各个商家的后台管理系统和数据中心,支持数据的存储、管理和分析,为商家提供经营决策和业务管理的支持。

2.3.2应用访问分析

针对无线网络,购物中心需要覆盖范围广泛,包括室内购物区域、停车场、餐饮区、休息区等关键区域,以满足顾客在各个场所的网络连接需求。带宽要求较高,特别是在高峰时段,需要支持大量用户同时接入网络进行浏览、搜索、在线支付等操作。为了确保网络安全,需要采取加密措施,保护用户数据免受未经授权访问。用户接入方式多样,可以通过智能手机、平板电脑、笔记本电脑等设备连接网络。[7]针对高峰时段的流量压力,购物中心需要实施智能负载均衡和流量管理策略,合理分配带宽资源,确保网络的稳定性和可靠性。顾客和员工对于网络连接速度和稳定性有着高度的期望,他们希望能够快速、稳定地访问互联网,获取商品信息、享受优惠活动、进行在线支付等操作。

其次,针对有线网络,购物中心需要覆盖范围也较广,主要用于支持商家的后台管理系统、监控系统等业务应用。由于这些系统对带宽和稳定性的要求较高,有线网络需要提供稳定高速的数据传输,确保数据的实时性和准确性。同时,需要保障网络的安全性,防止未经授权的访问和数据泄露。员工通常通过有线网络接入,以确保数据传输的稳定和安全。购物中心在设计网络架构时,需要充分考虑员工的工作需求,为他们提供高效的网络环境,提升工作效率。综上所述,购物中心需要在有线和无线网络的设计中兼顾覆盖范围、带宽需求、安全性、用户接入方式等因素,以满足顾客和员工不同的网络连接需求,提升购物中心的运营效率和用户体验。

2.4拓扑结构分析

购物中心中无线和有线网络的综合拓扑设计结构应该包括三层分层网络架构。在无线网络方面,可以采用集中式控制器和分布式AP的架构,确保全面覆盖。集中式控制器负责统一管理AP,分布式AP分布在各个区域,覆盖范围广泛,以确保用户在任何区域都能获得稳定的信号。安全性方面,采用WPA2-Enterprise认证和MAC地址认证等技术,[7]保护用户数据安全。在有线网络方面,采用三层分层网络架构,核心层连接购物中心内部各个区域的交换机,汇聚层连接核心层和接入层,接入层连接终端设备。采用VLAN隔离和ACL技术,限制用户和设备之间的访问权限。同时,模块化设计确保了网络的可扩展性,能够根据需求灵活扩展网络设备和带宽资源,适应购物中心业务的持续发展和增长。

3 购物中心逻辑网络设计

3.1逻辑网络整体设计

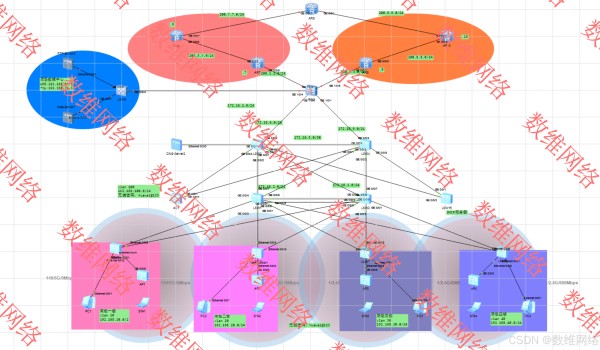

购物中心整体分为四层,每层都涉及有线接入和无线覆盖,整体想法是在不影响网络性能的前提下充分考虑网络可靠性。首先,在无线网络方面,采用集中式控制器和分布式AP的架构。集中式控制器位于核心层,负责统一管理分布在各个楼层的AP。每层楼都布置有分布式AP,以确保全面覆盖和稳定的信号。在有线网络方面,采用三层分层网络架构。核心层连接购物中心内各个区域的交换机,汇聚层连接核心层和接入层,接入层连接终端设备。购物中心的网络出口接入两家不同的运营商,[9]通过双向连接到核心层的路由器上。路由器通过BGP协议连接到两个运营商的边缘路由器,实现网络出口的冗余备份和负载均衡。为了访问百度服务器,可以在路由器上配置静态路由或使用动态路由协议,将流量引导到适当的运营商链路上。此外,可以配置NAT技术,将内部私有地址映射为公网地址,确保内部用户可以正常访问互联网资源。

3.2网络拓扑图

5 网络设计实现

5.1网络实现概述

在前期逻辑网络设计和物理网络设计的基础上,分步骤实施网络配置。正确的配置顺序能够使网络实现事半功倍。应按网络层次从低到高配置,首先配置二层网络再配置三层网络最后配置高级协议。此种配置方式能够使得网络管理人员更好地掌握网络状态,并且容易进行错误排除。

5.2网络基础配置

网络基本配置包括各网络设备的IP地址配置,VLAN配置和交换机接口配置。IP地址与VLAN虽然是网络中最基础的存在,但也是整个网络前期最重要的规划配置。如果规划不当,后期的修改将会产生巨大的任务量,如扩展、修改等情况。

5.2.1接入层交换机配置

vlan batch 20 to 21//创建VLAN

#

interface Ethernet0/0/1//进入接口视图

port link-type access//指定给扣类型为access

port default vlan 20//设置接口默认vlan

stp edged-port enable//开启stp边缘端口

#

interface Ethernet0/0/2

port link-type trunk//指定接口类型为trunk

port trunk pvid vlan 20//修改接口PVID

port trunk allow-pass vlan 20 to 21//放行业务数据流vlan

stp edged-port enable

#

interface Ethernet0/0/3

port link-type trunk

port trunk allow-pass vlan 20 to 21

#

interface Ethernet0/0/4

port link-type trunk

port trunk allow-pass vlan 20 to 21

5.2.2汇聚交换机配置

vlan batch 10 to 11 20 to 21 30 to 31 40 to 41 101//创建vlan

#

interface Vlanif10//进入虚拟接口视图

ip address 192.168.10.3 255.255.255.0//添加接口IP地址

#

interface Vlanif11

ip address 192.168.11.1 255.255.255.0

#

interface Vlanif20

ip address 192.168.20.3 255.255.255.0

#

interface Vlanif21

ip address 192.168.21.1 255.255.255.0

#

interface Vlanif30

ip address 192.168.30.3 255.255.255.0

#

interface Vlanif31

ip address 192.168.31.1 255.255.255.0

#

interface Vlanif40

ip address 192.168.40.3 255.255.255.0

#

interface Vlanif41

ip address 192.168.41.1 255.255.255.0

#

interface Vlanif101

ip address 172.16.1.1 255.255.255.0

#

interface Eth-Trunk1//进入聚合接口视图

port link-type trunk//设置端口类型

port trunk allow-pass vlan 10 to 11 20 to 21 30 to 31 40 to 41//放形业务数据vlan

#

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 40 to 41

port-isolate enable group 2//配置端口隔离组

#

interface GigabitEthernet0/0/2

port link-type trunk

port trunk allow-pass vlan 30 to 31

port-isolate enable group 2

#

interface GigabitEthernet0/0/3

port link-type trunk

port trunk allow-pass vlan 20 to 21

port-isolate enable group 2

#

interface GigabitEthernet0/0/4

port link-type trunk

port trunk allow-pass vlan 10 to 11

port-isolate enable group 2

#

interface GigabitEthernet0/0/5

port link-type trunk

port trunk allow-pass vlan 2 to 4094

#

interface GigabitEthernet0/0/6

eth-trunk 1//添加至聚合接口

#

interface GigabitEthernet0/0/7

port link-type trunk

port trunk allow-pass vlan 2 to 4094

#

interface GigabitEthernet0/0/8

port link-type trunk

undo port trunk allow-pass vlan 1

port trunk allow-pass vlan 200

#

interface GigabitEthernet0/0/9

eth-trunk 1

5.2.3核心交换机配置

vlan batch 100 to 104 108

#

dhcp enable//使能DHCP功能

#

interface Vlanif100

ip address 192.168.100.10 255.255.255.0

#

interface Vlanif101

ip address 172.16.1.2 255.255.255.0

#

interface Vlanif102

ip address 172.16.2.2 255.255.255.0

#

interface Vlanif103

ip address 172.16.5.1 255.255.255.252

#

interface Vlanif104

ip address 172.16.104.10 255.255.255.0

#

interface Vlanif108

ip address 172.16.6.24 255.255.255.0

#

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 2 to 4094

#

interface GigabitEthernet0/0/2

port link-type trunk

port trunk allow-pass vlan 2 to 4094

#

interface GigabitEthernet0/0/3

port link-type access

port default vlan 108

#

interface GigabitEthernet0/0/4

port link-type trunk

port trunk allow-pass vlan 100

#

interface GigabitEthernet0/0/5

port link-type trunk

port trunk allow-pass vlan 2 to 4094

#

interface GigabitEthernet0/0/6

port link-type trunk

undo port trunk allow-pass vlan 1

port trunk allow-pass vlan 104

5.3 MSTP与VRRP配置

MSTP配置:

stp instance 1 root secondary//设置为实例1备根桥

stp instance 2 root primary//设置为实例2主根桥

#

stp region-configuration

region-name 1

instance 1 vlan 10 to 11 20 to 21

instance 2 vlan 30 to 31 40 to 41

active region-configuration

VRRP配置:

interface Vlanif10

ip address 192.168.10.3 255.255.255.0

vrrp vrid 1 virtual-ip 192.168.10.254//配置VRRP虚拟网关地址

#

interface Vlanif11

ip address 192.168.11.1 255.255.255.0

vrrp vrid 11 virtual-ip 192.168.11.254

#

interface Vlanif20

ip address 192.168.20.3 255.255.255.0

vrrp vrid 2 virtual-ip 192.168.20.254

#

interface Vlanif21

ip address 192.168.21.1 255.255.255.0

vrrp vrid 21 virtual-ip 192.168.21.254

#

interface Vlanif30

ip address 192.168.30.3 255.255.255.0

vrrp vrid 3 virtual-ip 192.168.30.254

vrrp vrid 3 priority 120//修改本地优先级,大的为主,小的为备

#

interface Vlanif31

ip address 192.168.31.1 255.255.255.0

vrrp vrid 31 virtual-ip 192.168.31.254

vrrp vrid 31 priority 120

#

interface Vlanif40

ip address 192.168.40.3 255.255.255.0

vrrp vrid 4 virtual-ip 192.168.40.254

vrrp vrid 4 priority 120

#

interface Vlanif41

ip address 192.168.41.1 255.255.255.0

vrrp vrid 41 virtual-ip 192.168.41.254

vrrp vrid 41 priority 120

#

核心交换机VRRP配置

interface Vlanif100

ip address 192.168.100.10 255.255.255.0

vrrp vrid 100 virtual-ip 192.168.100.254//配置AC和DHCP服务器虚拟直连地址

vrrp vrid 100 priority 120//修改网关优先级

#

interface Vlanif104

ip address 172.16.104.10 255.255.255.0

vrrp vrid 104 virtual-ip 172.16.104.254

5.4 OSPF配置

以核心交换机SW4为例

ospf 1 router-id 4.4.4.4//进入OSPF进程一,并配置路由id

area 0.0.0.0//进入区域

network 172.16.1.0 0.0.0.255//通告直连网段

network 172.16.2.0 0.0.0.255

network 192.168.107.0 0.0.0.255

network 192.168.105.0 0.0.0.255

network 172.16.104.0 0.0.0.255

network 172.16.5.0 0.0.0.3

network 192.168.100.0 0.0.0.255

area 0.0.0.1//进入区域1视图

network 172.16.9.0 0.0.0.255

5.5无线接入器配置

interface Vlanif100

ip address 192.168.100.1 255.255.255.0

#

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 100

#

interface GigabitEthernet0/0/2

port link-type trunk

port trunk allow-pass vlan 100

#

ip route-static 0.0.0.0 0.0.0.0 192.168.100.254//配置默认路由,指定下一跳出口,保证网络互通

#

capwap source interface vlanif100//指定CAPWAP隧道源地址

#

Wlan//进入WLAN视图

security-profile name erlou//设置安全模板

security wpa-wpa2 psk pass-phrase huawei@123 aes//设置认证方式,并配置安全密钥

security-profile name silou

security wpa-wpa2 psk pass-phrase huawei@123 aes

security-profile name yilou

security wpa-wpa2 psk pass-phrase huawei@123 aes

security-profile name sanlou

security wpa-wpa2 psk pass-phrase huawei@123 aes

ssid-profile name erlou//设置SSID模板

ssid erlou//设置SSID

ssid-profile name silou

ssid silou

ssid-profile name yilou

ssid yilou

ssid-profile name sanlou

ssid sanlou

vap-profile name erlou//设置VAP模板名

service-vlan vlan-id 21//指定业务VLAN

ssid-profile erlou//绑定SSID模板

security-profile erlou//绑定安全模板

vap-profile name silou

service-vlan vlan-id 41

ssid-profile silou

security-profile silou

vap-profile name yilou

service-vlan vlan-id 11

ssid-profile yilou

security-profile yilou

vap-profile name sanlou

service-vlan vlan-id 31

ssid-profile sanlou

security-profile sanlou

ap-group name erlou//配置AP组名

radio 0

vap-profile erlou wlan 1//配置WLAN无线射频

radio 1

vap-profile erlou wlan 1

ap-group name silou

radio 0

vap-profile silou wlan 1

radio 1

vap-profile silou wlan 1

ap-group name yilou

radio 0

vap-profile yilou wlan 1

radio 1

vap-profile yilou wlan 1

ap-group name sanlou

radio 0

vap-profile sanlou wlan 1

radio 1

vap-profile sanlou wlan 1

ap-group name default

ap-id 1 type-id 56 ap-mac 00e0-fcaf-6710 ap-sn 210235448310CF64A729//离线绑定AP

ap-name yilou//设置AP名

ap-group yilou//绑定AP组

ap-id 2 type-id 56 ap-mac 00e0-fcd3-1430 ap-sn 210235448310A03B6F7B

ap-name erlou

ap-group erlou

ap-id 3 type-id 56 ap-mac 00e0-fc2d-16d0 ap-sn 2102354483109C4E270B

ap-name sanlou

ap-group sanlou

ap-id 4 type-id 56 ap-mac 00e0-fcaf-65b0 ap-sn 2102354483100A4D7C18

ap-name silou

ap-group silou

5.6防火墙配置

ip-link check enable//使能IP-LINK功能

ip-link name isp1//创建ip-linkISP1

destination 200.7.7.5 interface GigabitEthernet1/0/2 mode icmp next-hop 200.1.1

.7//指定远端地址,出接口,以及下一跳地址

destination 200.7.7.5 interface GigabitEthernet1/0/2 mode icmp

ip-link name isp2

destination 200.9.9.5 interface GigabitEthernet1/0/5 mode icmp

destination 200.9.9.5 interface GigabitEthernet1/0/5 mode icmp next-hop 200.3.3

.8

#

interface GigabitEthernet1/0/0//进入接口视图

undo shutdown

ip address 172.16.6.10 255.255.255.0//添加接口IP地址

service-manage ping permit//放行PING,命令

#

interface GigabitEthernet1/0/1

undo shutdown

ip address 172.16.9.10 255.255.255.0

service-manage ping permit

#

interface GigabitEthernet1/0/2

undo shutdown

ip address 200.1.1.10 255.255.255.0

service-manage ping permit

#

interface GigabitEthernet1/0/4

undo shutdown

ip address 172.16.1.10 255.255.255.0

service-manage ping permit

#

interface GigabitEthernet1/0/5

undo shutdown

ip address 200.3.3.10 255.255.255.0

service-manage ping permit

#

firewall zone trust//进入安全区域视图

set priority 85//设置安全区域优先级

add interface GigabitEthernet0/0/0

add interface GigabitEthernet1/0/0//添加接口至安全区域

add interface GigabitEthernet1/0/1

#

firewall zone dmz

set priority 50

add interface GigabitEthernet1/0/4

#

firewall zone name ISP1 id 4//配置自定义安全区域

add interface GigabitEthernet1/0/2

#

firewall zone name ISP2 id 5

add interface GigabitEthernet1/0/5

#

ospf 1

default-route-advertise

import-route static

silent-interface GigabitEthernet1/0/2

silent-interface GigabitEthernet1/0/5

area 0.0.0.1

network 172.16.6.0 0.0.0.255

network 172.16.9.0 0.0.0.255

network 172.17.1.0 0.0.0.255

#

ip route-static 0.0.0.0 0.0.0.0 200.1.1.7 track ip-link isp1//配置默认路由,并绑定ip-link

ip route-static 0.0.0.0 0.0.0.0 200.3.3.8 preference 70//修改默认路由优先级,默认为100

ip route-static 192.168.50.0 255.255.255.0 172.16.1.1//配置去往服务器静态路由

ip route-static 192.168.60.0 255.255.255.0 172.16.1.1

ip route-static 192.168.70.0 255.255.255.0 172.16.1.1

#

security-policy//进入安全策略视图

rule name t_d//设置策略名

source-zone trust//指定数据源安全区域

destination-zone dmz//指定数据目的安全区域

action permit//指定动作为允许

rule name t_i

source-zone trust

destination-zone ISP1

destination-zone ISP2

action permit

rule name L_I

source-zone local

destination-zone ISP1

destination-zone ISP2

action permit

#

nat-policy//配置NAT策略

rule name 1//设置策略名

source-zone trust//指定数据源区域

destination-zone ISP1//指定数据目的区域

destination-zone ISP2

action source-nat easy-ip//进行数据源地址转换,模式为EASY-IP

5.8 策略路由配置

policy-based-route//进入PBR视图

rule name isp2 1//设置策略名

source-zone trust//指定源数据区域

source-address 192.168.30.0 mask 255.255.255.0//指定源数据IP地址

source-address 192.168.40.0 mask 255.255.255.0

track ip-link isp2//绑定IP-link,实时追踪链路

action pbr next-hop 200.3.3.8//指定下一跳地址

网址:eNSP网络毕业设计—基于策略路由的购物中心网络设计与研究 https://www.yuejiaxmz.com/news/view/587460

相关内容

基于Web在线购物商城网站的设计与实现 毕业设计开题报告住宅小区的拓扑规划与网络设计(完整文档+ensp拓扑图)

基于Web的购物网站设计与实现(SpringBoot)( 开题报告)

基于计算机网络技术的计算机网络信息安全及其防护策略

小白也能轻松学的计算机网络零基础入门(附学习路线 + 计算机网络教程)

2.2 获取网络信息的策略与技巧 教学设计

网络购物安全防范策略.docx

基于微信小程序对商城购物系统设计与实现 毕业设计开题报告

二手物品交易网站毕业设计开题报告.doc

网络信息安全设计及防护策略总结