应急响应:勒索病毒

【应急处理】如何应对毒气泄露 #生活技巧# #应急处理技巧#

什么是勒索病毒.

勒索病毒是一种恶意软件,它通过加密用户的数据或锁定用户设备,然后要求用户支付赎金以解锁数据或系统。勒索病毒的入侵方式多样,包括网络共享文件、捆绑传播、垃圾邮件、水坑攻击、软件供应链传播、暴力破解、利用已知漏洞攻击和利用高危端口攻击等。目录:

什么是勒索病毒.

勒索病毒--实战.(排查)

(1)事件概述.【做 断网,隔离已经感染主机】

(2)确认感染的范围.(有多少主机被感染了)

信息收集分析:

(1)样本获取(确认是哪一类的勒索病毒)

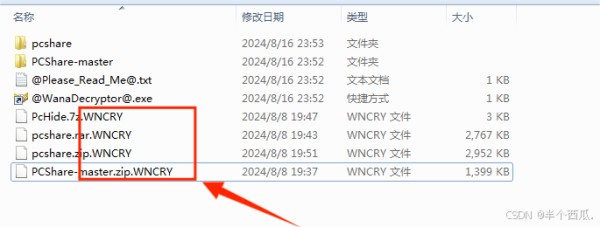

(2)文件排查,根据文件名的后缀:WNCRY

(3)排查 进程,启动项,服务,定时任务等信息.

(4)排查 日志 (找到最早的那台机器)

事件处理:

已感染的主机

未感染的主机

事件防御:

(1)定期给主机打补丁.

(2)口令策略加固

(3)部署杀毒软件,流量监控设备.

事件应急处置.

(1)发生勒索事件时,紧急对所有文件被加密的终端PC进行断网隔离;

(2)对所有文件被加密的终端进行重装;(解密不了,只能进行进行重装)

(3)联网前取消所有终端的文件共享,并使用杀毒软件进行深度查杀.

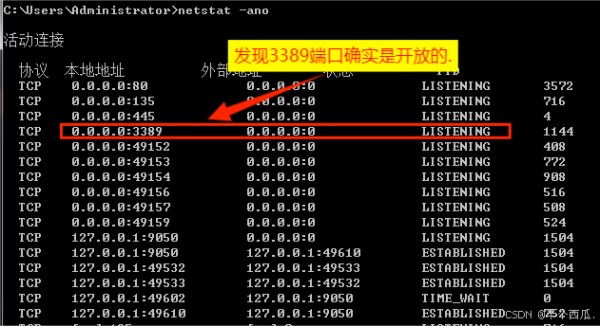

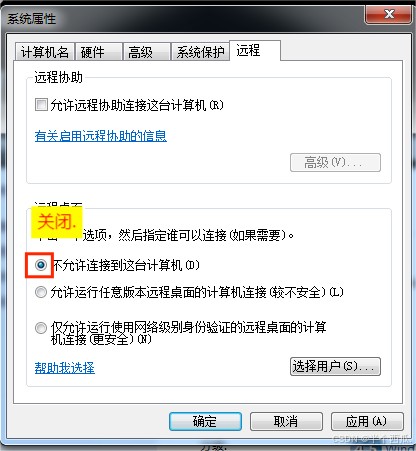

(4)排查其他主机有没有开启远程登录3389端口,如果有进行关闭.

勒索病毒--实战.(排查)

(1)事件概述.【做 断网,隔离已经感染主机】接到某司客户应急响应请求:客户有多台终端中了勒索病毒.

了解现状了解发病时间了解系统结构了解网络结构是否已隔离全盘文件被加密00:50Windows 系统外网 / 内网已隔离全盘文件被加密12:20Windows 系统内网已隔离全盘文件被加密19:37Windows 系统内网已隔离 (2)确认感染的范围.(有多少主机被感染了)到客户现场发现有多台终端中勒索病毒.

主机名IP感染的情况传播手段终端PC1192.168.1.104全盘文件被加密通过 MS17-010 漏洞进行自动传播终端PC2192.168.1.106全盘文件被加密通过 MS17-010 漏洞进行自动传播终端PC3192.168.1.107全盘文件被加密通过 MS17-010 漏洞进行自动传播终端PC4192.168.1.109全盘文件被加密通过 MS17-010 漏洞进行自动传播终端PC5192.168.1.111全盘文件被加密通过 MS17-010 漏洞进行自动传播其他的多个IP正常没有被传播,因为打了补丁.信息收集分析:

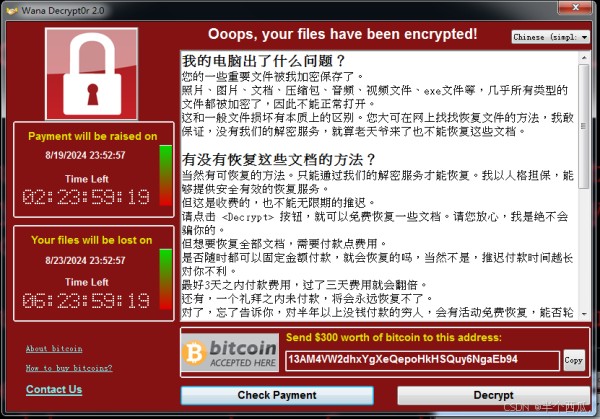

(1)样本获取(确认是哪一类的勒索病毒)登录进来就发现这个页面.

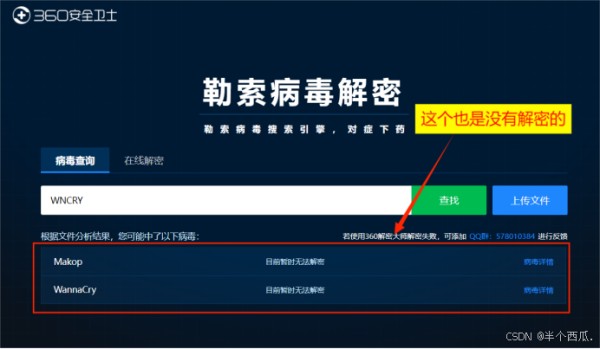

在下面的网站中查找这个病毒类型,和是否有解密的工具.

勒索病毒搜索引擎:

奇安信搜索引擎:https://lesuobingdu.qianxin.com

深信服搜索引擎:https://edr.sangfor.com.cn/#/information/ransom_search

360搜索引擎:https://lesuobingdu.360.cn

腾讯搜索引擎:https://guanjia.qq.com/pr/ls/

VenusEye搜索引擎:https://lesuo.venuseye.com.cn/

排查的思路:应急响应:Windows 入侵排查思路.

排查找到感染的母体,进行删除.

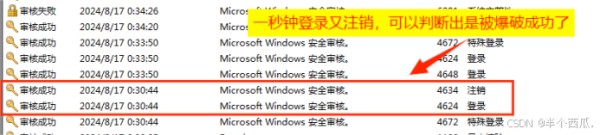

(4)排查 日志 (找到最早的那台机器)4624,表示成功登陆的用户,用来筛选该系统的用户登陆成功情况。

4625,表示登陆失败的用户,用来判断RDP爆破的情况。

(日志中 登录 成功,然后很短时间 注销,就是爆破成功了)

事件处理:

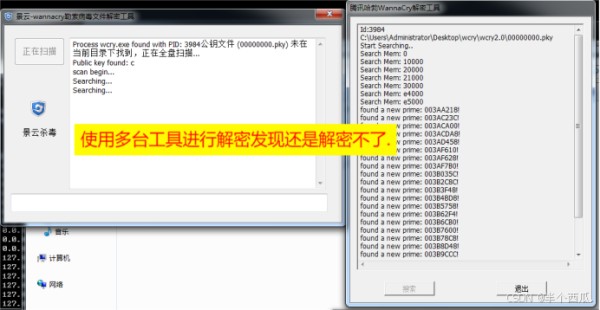

已感染的主机 (1)断网隔离. (2)使用 勒索病毒 解密工具:腾讯哈勃:https://habo.qq.com/tool/index

金山毒霸:https://www.duba.net/

瑞星:http://it.rising.com.cn/fanglesuo/index.html

nomoreransom: https://www.nomoreransom.org/zh/index.html

MalwareHunterTeam: https://id-ransomware.malwarehunterteam.com/

卡巴斯基:https://noransom.kaspersky.com

Avast:https://www.avast.com/zh-cn/ransomware-decryption-tools

Emsisoft:https://www.emsisoft.com/ransomware-decryption-tools/free-download

XData:https://habo.qq.com/tool/detail/xdatacrack

Cdeaner:https://habo.qq.com/tool/detail/ccleaner_ghost_killer

Allcry:https://habo.qq.com/tool/detail/allcrykiller

TeslaCrypt:https://habo.qq.com/tool/detail/teslacrypt

ALLcry:https://habo.qq.com/tool/detail/allcrykiller

powerware:https://habo.qq.com/tool/detail/ransomware_recovery_tools

Hakbit:https://github.com/RedDrip7/Hakbit_decryptor

netstat -ano # 端口查看

在检测后缀的时候,发现 WannaCry 主要利用了微软的 MS17-010 漏洞进行自动传播,影响极大,加密后后缀会被统一修改为“.WNCRY”,所以我们就可以对内网中的其他主机进行打补丁,修复 MS17-010 漏洞,进行防御.

(2)开启安全软件的防护,更新病毒 / 规则.事件防御:

(1)定期给主机打补丁. (2)口令策略加固 (3)部署杀毒软件,流量监控设备.事件应急处置.

(1)发生勒索事件时,紧急对所有文件被加密的终端PC进行断网隔离; (2)对所有文件被加密的终端进行重装;(解密不了,只能进行进行重装) (3)联网前取消所有终端的文件共享,并使用杀毒软件进行深度查杀,联网后下载其他杀进行交叉验证查杀; (4)排查其他主机有没有开启远程登录3389端口,如果有进行关闭.学习链接:第165天:应急响应-勒索病毒检测指南&Win&Linux样本演示&家族识别&分析解密

网址:应急响应:勒索病毒 https://www.yuejiaxmz.com/news/view/561397

相关内容

安全事件应急响应工具安全事件应急响应工具箱

入门级应急响应小贴士

安全事件应急响应:实用工具大全

Linux应急响应技巧整理

应急响应的处置要点是什么()

11款常用的应急响应工具!

派勒针对新冠肺炎研究推出“消毒地垫”应对鞋底地面消毒措施

基本应急知识

你还不知道的应急响应神器!!!